近源渗透测试,作为网络安全评估中的一种高级方式,强调在物理邻近或网络邻近条件下对目标进行安全评估。本次案例分享,将基于一部普通智能手机,对某网络安全公司的网络技术服务进行了一次“点到为止”的概念验证性测试,旨在揭示潜在风险,并严格遵守法律法规与授权边界。

一、 测试背景与授权

本次测试活动在某网络安全公司明确授权并严格限定范围的前提下进行。目标仅限于评估其面向公众的、非核心的网络技术服务接口(如员工门户登录页面、对外API接口等)在特定场景下的潜在脆弱性。所有操作均未触及核心业务数据与内部生产网络,并在测试后立即向该公司提交了详细报告。

二、 测试工具与场景

测试工具为一台已Root的Android智能手机,安装了常用的网络安全测试套件(如Termux、Nmap、Burp Suite移动版等)。测试场景设定为:测试者身处该公司办公大楼附近的公共区域(如咖啡馆),连接公共Wi-Fi,模拟一个潜在攻击者可能所处的“近源”位置。

三、 主要测试过程与发现(点到为止)

1. 信息收集:利用手机上的网络扫描工具,对目标公司可访问的无线网络信号进行被动侦听与识别,发现了多个属于该公司的SSID(包括访客网络)。通过公开渠道(如公司官网、招聘网站、社交媒体)进一步搜集了可能用于网络服务的域名、IP地址范围及员工邮箱命名规则。

2. 服务探测:针对收集到的对外服务域名,使用手机端的端口扫描工具进行了快速、低强度的扫描,识别出开放的Web服务端口及几个非标准端口上运行的服务。

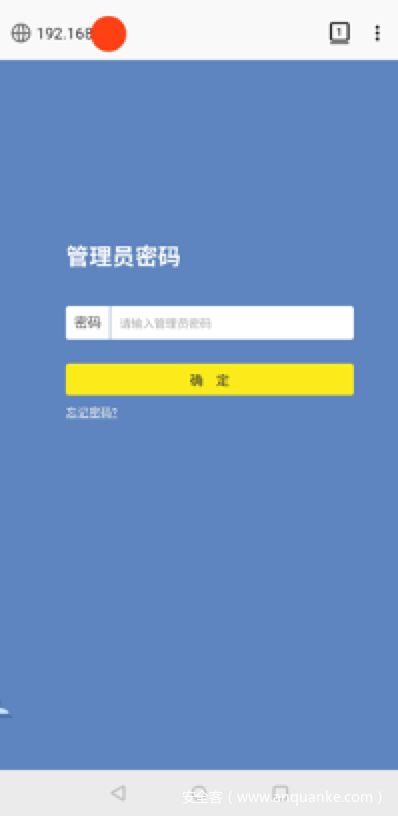

3. Web应用浅层探测:对识别出的主要对外Web服务(如技术服务门户登录页),通过手机代理工具拦截并修改HTTP/HTTPS请求,进行了基本的输入验证测试(如SQL注入、XSS的简单探测)。发现其中一个旧版服务接口存在错误信息泄露,可能暴露部分服务器结构信息。

4. 无线网络浅尝:对该公司开放的访客Wi-Fi进行了连接测试,并分析其网络隔离策略。发现访客网络与内部网络存在逻辑隔离,但未发现明显的跨网段访问漏洞。此环节仅为验证隔离有效性,未进行深度攻击。

四、 风险分析与建议

基于以上“点到为止”的测试,我们向该公司提出了几点风险提示与加固建议:

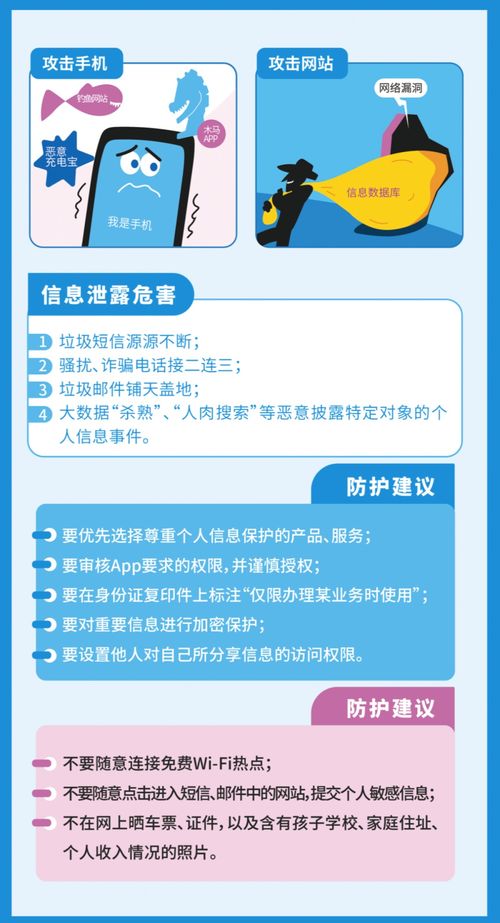

- 信息泄露风险:对外服务应统一错误信息处理机制,避免泄露服务器、目录结构等敏感信息。

- 服务暴露面管理:应定期梳理并收敛对外暴露的非必要网络服务与端口,特别是老旧系统接口。

- 无线网络安全:确保访客网络与企业内网之间有足够强度的隔离措施,并考虑对访客网络进行行为监控与流量审计。

- 安全意识:提醒员工在公共场合谨慎讨论工作,防止社交工程学攻击利用“近源”收集的信息。

五、

本次测试案例表明,即使是一台普通的智能手机,在“近源”条件下,也能对企业的外围防御进行有效的探测与浅层评估。这警示我们,网络安全防御需要从边界延伸到物理周边,并持续关注暴露在外的每一个服务端点。定期开展授权范围内的近源渗透测试,是发现此类“灯下黑”风险的有效手段。必须再次强调,所有安全测试都必须获得明确授权,并在法律与道德框架内进行,做到“点到为止”,以帮助加固防御而非破坏。